車用資安法規 ISO/SAE 21434 解析:從 TARA 分析到測試驗證

隨著車輛聯網程度提高,資訊安全已成為不可忽視的議題。我們提供符合 ISO/SAE 21434 標準的車用資安測試服務。從威脅分析與風險評估 (TARA) 到具體的滲透測試與模糊測試 (Fuzzing),我們協助您識別並修補潛在的安全漏洞,確保車輛系統免受惡意攻擊。

01 我們的技術方法

- 威脅分析與風險評估 (TARA)

- 自動化模糊測試 (Fuzz Testing)

- 滲透測試與弱點掃描 (Penetration Testing)

- 硬體層物理攻擊模擬 (HIL Security)

02 使用的核心工具

我們利用業界標準的 Vector 工具來執行此解決方案:

支援安全通訊協議 (如 MAC, SecOC) 的模擬,並作為 Fuzzing 與滲透測試的執行平台。

自動化診斷與模糊測試工具。基於 ODX/CDD 資料庫生成數千個測試案例,驗證 UDS 安全與強健性。

測試腳本開發環境。用於編寫客製化的攻擊場景與資安測試邏輯。

嵌入式資安軟體解決方案。利用硬體安全模組 (HSM) 實現安全的開機、通訊與密鑰管理。

靜態程式碼分析工具。深入檢查此程式碼中的潛在錯誤、合規性違規 (MISRA C/C++) 以及資安弱點。

HIL 測試硬體。用於執行物理層攻擊模擬,如電源干擾、線路短路/斷路等。

03 技術難點

1. 什麼是車用資安測試平台?

隨著電動車(EV)與聯網車輛技術的飛速發展,車輛已不再只是單純的交通工具,而是一個隨時連網的大型移動終端。車用資安測試平台是一套專門為現代車輛電子控制單元(ECU)設計的綜合驗證系統。它結合了軟體模擬與硬體在環(HIL)技術,旨在產品量產前識別潛在的安全漏洞。

核心功能與技術優勢

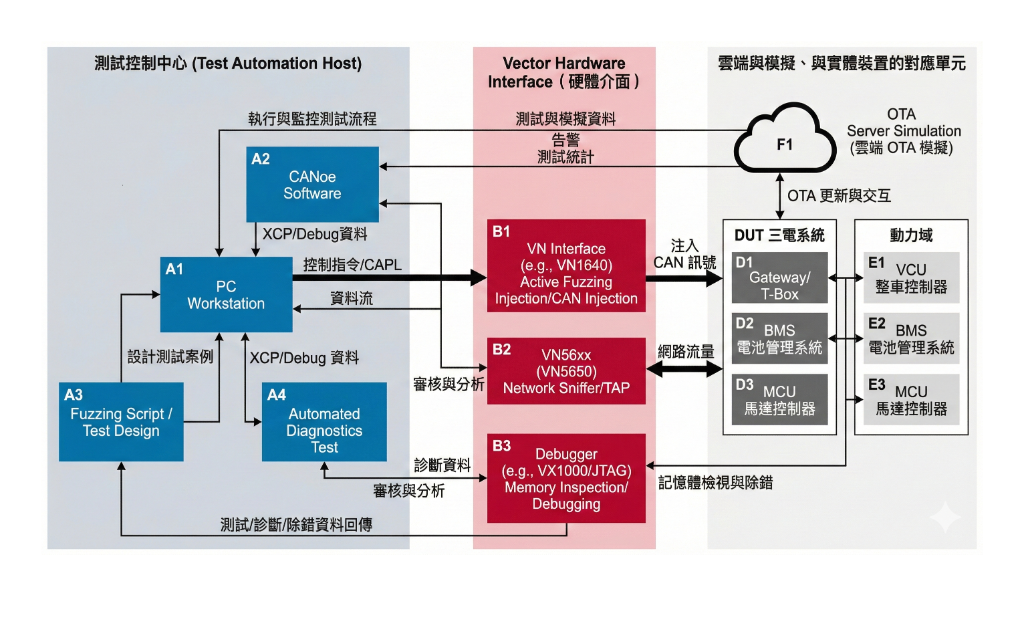

車用資安測試平台架構圖,展示了從 PC 端攻擊測試腳本生成 (A1, A3),經由 Vector 高效能硬體介面 (B1, B2) 注入至 DUT 的完整路徑。同時整合了雲端 OTA 模擬 (F1) 與底層硬體除錯 (B3),實現全方位的資安驗證。

符合 ISO/SAE 21434 標準流程

整合 TARA 威脅分析結果,自動生成對應的測試案例,確保測試覆蓋率符合法規要求的風險處置計畫。

多協定自動化模糊測試 (Fuzzing)

支援 UDS, CAN, CAN FD, Ethernet (SOME/IP, DoIP) 等多種協定的模糊測試,挖掘潛在的未知漏洞。

三電系統 HIL 資安驗證

結合 VT System 進行電源與物理層干擾,驗證在電壓不穩或硬體故障下,資安防護機制是否仍有效運作。

DevSecOps 持續整合

支援 CI/CD 流程整合,讓資安測試在 nightly build 中自動執行,實現軟體開發全生命週期的資安監控。

2028 全球趨勢洞察:影響車廠的關鍵法規重點

| 認證 / 標準 | 內容重點 | 備註 |

|---|---|---|

| UN R155 (Cybersecurity) | 車用資安管理 (CSMS) | 自 2022 起新車型強制,2024 起所有車型適用(含台灣銷歐車) |

| UN R156 (Software Update) | 軟體更新管理系統 (SUMS) | OTA 必須合法合規 |

| ISO 26262 | 功能安全,適用於 ECU、ADAS、EV 模組等 | 雖非強制,但供應鏈客戶多要求 ASIL-D |

| ISO/SAE 21434 | 資安開發流程標準 | 與 R155 對應,為整車廠與 Tier1 常見要求 |

| ASPICE | 軟體開發流程能力等級 | 與 ISO 26262 並行,歐系車廠特別重視 |

歐特莫夫全方位技術解決方案

我們提供從設計端到驗證端的端對端服務,透過結構化的四階段流程,確保您的產品資安無死角。

威脅分析與風險評估 (TARA)

在測試開始前,我們首先協助客戶分析三電系統的架構。針對網關 (Gateway)、電池管理系統 (BMS) 等關鍵元件,識別潛在的攻擊路徑與資產價值,依據 ISO 21434 標準定義出需要優先測試的風險等級。

客製化測試案例開發

基於 TARA 的分析結果,利用 A1 PC Workstation 中的設計工具,開發專屬的模糊測試腳本與滲透測試案例。此階段重點在於涵蓋邊界條件與異常邏輯,例如發送無效的充電請求或超範圍的馬達扭力指令。

自動化 HIL 執行與監控

將待測物(DUT)接入我們的硬體在環平台。系統將自動執行 A4 Automated Diagnostics Test,透過 B1/B2 硬體介面 進行全天候的攻擊模擬。過程中,Cloud Simulation (F1) 會同步模擬 OTA 伺服器的互動,確保車輛在聯網更新狀態下的安全性。

漏洞分析與合規報告

測試結束後,我們匯總來自 B3 Debugger 的記憶體數據與 A2 CANoe 的通訊日誌。透過關聯分析,確認哪些攻擊成功導致了系統異常(如重置、權限提升或服務阻斷),並產出符合車廠稽核要求的詳細技術報告。

歐特莫夫車用資訊安全測試服務與工具

| 測試階段 | 具體測試項目 | 工具解決方案 | 銷售亮點 / 工具優勢 |

|---|---|---|---|

| 1. 靜態分析

(Static Analysis) | • MISRA C/C++ 合規檢查

• 記憶體洩漏檢測 | PC-lint Plus | 「白箱測試的首選」確保代碼符合 ISO 26262 與 ISO 21434 的嚴格要求,是 Tier 1 開發階段的必備品。 |

| 2. 自動化模糊測試

(Automated Fuzzing) | • UDS 診斷服務模糊測試

• 診斷安全存取 (Security Access) 破解

• 生成自動化測試報告 | CANoe .DiVa | 「自動化與省時」基於 ODX/CDD 資料庫自動生成數千個測試案例。客戶買了這個,以後回歸測試 (Regression Test) 就可以自己跑,不用每次都外包。 |

| 3. 通訊協定 Fuzzing

(Protocol Fuzzing) | • CAN/CAN FD/Ethernet 封包變異

• 注入畸形封包 (Malformed Packets)

• 壓力測試 (Load Testing) | CANoe + vTESTstudio | 「高度客製化」利用 CAPL 腳本與 vTESTstudio 的圖形化介面,編寫針對特定 ECU 行為的複雜攻擊腳本。這是資安工程師的標準配備。 |

| 4. 滲透測試 & 攻擊模擬

(Penetration Testing) | • 重放攻擊 (Replay Attack)

• 中間人攻擊 (MitM)

• 服務阻斷 (DoS) | CANoe + VN Interfaces (如 VN1640/VN5650) | 「精準的網路控制」唯有 Vector 的硬體介面能精確控制微秒級 (µs) 的封包時序,這對於繞過安全計數器 (Freshness Counter) 驗證至關重要。 |

| 5. 硬體迴路/物理攻擊

(HIL & Physical Attack) | • 電源干擾與電壓驟降

• I/O 線路短路/斷路測試

• 模擬感測器欺騙攻擊 | VT System | 「連接數位與物理世界」駭客不只會用電腦攻擊,也會剪線或破壞電源環境。VT System 可模擬真實物理環境的惡意破壞,驗證 ECU 的容錯能力。 |

| 6. 安全機制驗證

(Security Verification) | • SecOC (安全車載通訊) 驗證

• MAC 與 Freshness Value 校驗

• 密鑰管理測試 | CANoe | 「加密通訊的驗證者」原生支援 AUTOSAR SecOC。客戶需要此工具來載入安全憑證 (Certificates) 並模擬合法的通訊節點。 |

歐特莫夫的競爭優勢

全鏈路工具整合與底層防護

提供從靜態分析 (PC-lint Plus) 到系統模糊測試 (CANoe) 的完整工具鏈,覆蓋 V-Model 所有階段。具備 AUTOSAR 與 HSM 深度整合能力,協助從架構底層植入資安基因。

國際法規合規與 TARA 諮詢

針對 UN R155/R156 規章,提供 CSMS 體系建置、差距分析 (Gap Analysis) 及專業 TARA 評估,協助精準識別風險並定義安全需求,快速取得認證。

前瞻佈局 2028 關鍵合規

鎖定 2028 年法規轉折點,提前部署 GenAI 輔助測試與 COMPASS 工具鏈。協助建立 DevSecOps 閉環監控,確保車輛全生命週期皆能滿足未來更嚴苛的自動化合規需求。